Один из лучших способов обходить ограничения - это использование ssh соединения для создания универсального прокси-сервера прямо на вашем компьютере. Сегодня я хочу развить эту тему и ответить на следующие вопросы:

1) Где мне вообще взять этот "доступ по ssh"? Это очень сложно?

2) Вы уже находитесь за прокси-сервером, который не позволяет устанавливать прямые соединения с другими компьютерами. Как воспользоваться предложенным трюком?

3) Что, хозяева прокси-сервера правда не увидят, с какими ресурсами я соединяюсь? Это правда обход прокси?

Если вас заинтересовала эта тема, читаем дальше.

Доступ по ssh?

Если вы вообще не знаете, что такое , предлагаю ознакомиться со статьей по ссылке. Грубо говоря, это такой , по которому можно устанавливать соединение с другим компьютером. Так где же мне взять компьютер, который воспримет подобное обращение? Предложу 4 варианта.

- Подумайте, где вы могли быть и пользоваться компьютером на базе Линукса (например, какой-нибудь зарубежный институт). У вас сохранились имя пользователя и пароль? Тогда, если они не удалены, вы скорей всего сможете воспользоваться компьютером этой организации.

- У вас есть свой сайт? Тогда очень возможно, что хостер предоставляет доступ по ssh. Если же сайта нет, то можно специально для такой цели купить хостинг и домен (или хостинг с реальным IP). Например, самый дешевый тариф по предыдущей ссылке обойдется где-то в 50 рублей в месяц. Сайт делать не обязательно.

- Я уже писал про использование роутера для настройки . Так вот, если проделать эту процедуру и купить у провайдера , то ваш домашний компьютер снанет хорошим помощником

- Заведите аккаунт на одном из этих сервисов . Может быть нестабильно, зато бесплатно.

ssh из-за прокси

И это возможно. Я еще раз отправлю вас прочитать мою статью про . Как там и сказано, скачайте программу putty и настройте ее, перейдя на вкладку Connection - SSH - Tunnels, type: Dynamic, source port: 8080 (скриншоты есть в статье по ссылке). Теперь остается настроить putty чтобы она соединялась не напрямую, а использовала мешающий нам прокси-сервер. Для этого идем на вкладку Connection - SSH и прописываем настройки прокси-сервера.

Правильные настройке можно узнать согласно инструкции в моей статье про . Если вы все пропишите без ошибок, putty должна соединиться с нужным сервером и создать socks-proxy на вашем локальном компьютере с портом 8080. Про его использование в firefox я уже писал в статье про .

Правда никто не узнает, какие ресурсы я посещаю?

И да, и нет. Во-первых, хозяева местного прокси-сервера будут знать, что вы соединились со своим ssh-компьютером. Все. Какие ресурсы вы посещаете, они не узнают - весь трафик пойдет через putty. Но о наличии этого трафика они знать будут. Если вы способны его объяснить или же нет жесткого контроля, то все будет отлично.

Но есть и другая сторона. Если вы соединяетесь, допустим, через домашний компьютер, то для всех это и будет выглядеть будто вы подключились из дома. Хорошо это или плохо - решать вам.

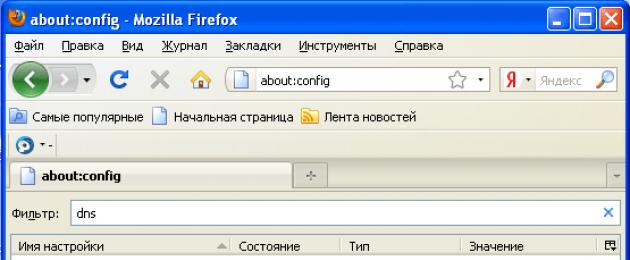

И еще один очень важный момент - нужно не забыть про разрешение . Дело в том, что интересующее вас доменное имя (например, заблокированное vkontakte.ru) должно сначала преобразоваться в IP-адрес. И при настройках по умолчанию оно будет разрешаться не через ssh-туннель, а напрямую. Что либо будет заблокировано, либо как минимум зафиксировано местным прокси-сервером. Поэтому делаем следующее: запускаем firefox, в адресную строку вводим about:config, нажимаем ok на грозном предупреждении, что мы все можем сломать. Мы попадаем на страницу, на которой можно менять дополнительные настройки firefox. В строке фильтр вводим proxy.

Скорей всего, строчка network.proxy.socks_remote_dns у вас будет не выделена, а значение в ней будет false. Щелкните по ней двойным нажатием, чтобы она пожирнела, а значение сменилось на true. Все, настройка выполнена. Теперь dns тоже будут разрешаться на той стороне туннеля.

Что-то непонятно про обход прокси? Задавайте вопросы. Я надеюсь, что эта статья поможет вам обойти ограничения прокси-сервера.

Собственно пришла мысль продумать схему для доступа через TOR не ко всем ресурсам, а только к сайтам заблокированным Роспотребнадзором и.onion ресурсам. Загонять весь трафик в tor это не самая лучшая мысль так как скорость и стабильность связи там не ахти, а вот направить запросы к.onion и сайтам типа rutraker.org и kinozal.tv в tor, это неплохая мысль.

Можно конечно трафик вместо TOR перенаправить в OpenVPN и дальше на vps хостинг где нибудь в Европах, но мы же не террористы какие что бы совсем уж маскироваться, да и мои честные перемещения пусть мониторят и записывают. Я все равно ничего противозаконного не делаю, только Донцову с рутрекера скачаю пару раз, а потом удалю, не читать же ее.

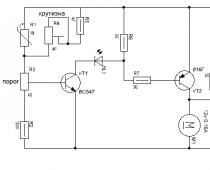

Итак, кто тут без греха пусть первый бросит камень вон куда нибудь туда, а мы начинаем. Схема шайтан машины будет выглядеть следующим образом:

Начнем с настройки блока отвечающего за TOR. Тут используется схема которую я в прошлых заметках уже описывал.

Устанавливаем необходимые пакеты:

# apt-get update

# aptitude install tor

После установки пакетов TOR работает в режиме SOCKS 5 прокси сервера и принимает соединения на порту 9050. Если у вас есть приложение которое работает с использованием SOCKS протокола и ему необходимо анонимное подключение, то можно смело указывать ему в параметрах подключения:

Protocol: socks5

Host: localhost

Port: 9050

Если вы попытаетесь настроить Firefox на использование SOCKS5-proxy и укажите ему эти параметры, то на любой запрос будете получать сообщение:

It appears you have configured your web browser to use Tor as an HTTP proxy.

This is not correct: Tor is a SOCKS proxy, not an HTTP proxy.

Please configure your client accordingly.

Не умеет Firefox (как в принципе и chrome) нормально работать c SOCKS-прокси и им требуется еще одна прослойка. В качестве этой прослойки используется Privoxy, причем это не только прокси сервер, но еще и фильтр повышающий уровень вашей приватности. Установим пакет:

# aptitude install privoxy

В файл /etc/privoxy/config добавьте строку:

forward-socks5t / 127.0.0.1:9050 .

Таким образом мы перенаправим все запросы в TOR. Privoxy принимает подключения на порту 8118.

Для тестирования работоспособности добавьте в настройки браузера подключение при помощи HTTP-proxy на локальный хост (127.0.0.1) и порт 8118.

Перезапустите Privoxy командой:

# /etc/init.d/privoxy restart

Запустите браузер и перейдите на сайт http://2ip.ru . В качестве вашего ip-адреса и страны должно быть указано нечто случайное, а не ваш провайдер. Например так:

Если у вас все получилось, то доступ в сеть TOR вы настроили успешно и можно приступить к настройками. Для доступа к настройкам Privoxy введите в строке браузера http://config.privoxy.org/ или http://p.p/ , в результате вы перейдете в web-интерфейс управления Privoxy:

Через Web-интерфейс особо по рулить не получится, да и менять там особо нечего, в большинстве случаев сойдет конфигурация по умолчанию.

Теперь нам необходимо отделять зерна от плевел и направлять в сеть TOR обращения только к ряду ресурсов, для этого мы будем использовать прокси-сервер Squid. Как обычно установим его командой:

# aptitude install squid3

Нашей задачей согласно представленной схемы является настроить перенаправление части запросов в TOR (список доменов в файле /etc/squid3/redirect-to-tor.dat) с отправкой прочих в сеть провайдера. Конфигурационный файл для такой схемы будет выглядеть следующим образом:

acl SSL_ports port 443

acl Safe_ports port 80 # http

acl Safe_ports port 21 # ftp

acl Safe_ports port 443 # https

acl Safe_ports port 70 # gopher

acl Safe_ports port 210 # wais

acl Safe_ports port 1025-65535 # unregistered ports

acl Safe_ports port 280 # http-mgmt

acl Safe_ports port 488 # gss-http

acl Safe_ports port 591 # filemaker

acl Safe_ports port 777 # multiling http

acl CONNECT method CONNECT

#Перечень доменов запросы к которым отправляем в TOR (Берем из файла)

acl redirect-to-tor dstdomain "/etc/squid3/redirect-to-tor.dat"

acl redirect-to-onion dstdomain .onion

#Настройки куда отправляем запросы к TOR

cache_peer 127.0.0.1 parent 8118 0 no-query proxy-only default name=tor-proxy-01

never_direct allow redirect-to-tor

never_direct allow redirect-to-onion

always_direct allow all !redirect-to-tor !redirect-to-onion

# Запрещаем кэширование web-интерфейса privoxy и 2ip.ru (для тестов)

acl disable-dom-cache dstdomain config.privoxy.org p.p 2ip.ru

cache deny disable-dom-cache

http_access deny !Safe_ports

http_access deny CONNECT !SSL_ports

http_access allow localhost manager

http_access deny manager

http_access allow localhost

http_access deny all

http_port 3128

coredump_dir /var/spool/squid3/

refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern (Release|Packages(.gz)*)$ 0 20% 2880

refresh_pattern . 0 20% 4320

Обратите внимание, что я запретил кэширование 2ip.ru и web-интерфейса управления privoxy. Это было сделано для тестирования и в реальной конфигурации может быть отключено.

Перечень файлов доступ к которым осуществляется с использованием TOR находится в файле /etc/squid3/redirect-to-tor.dat, файл имеет вид обычного списка с переносом построчно:

config.privoxy.org

p.p

2ip.ru

kinozal.tv

rutracker.org

Настройте браузер на использование прокси-сервера squid на локальном хосте (127.0.0.1) и порту 3128 И cобственно вот и все.

Теперь до запрещенных Роспотребнадзором сайтов ходим через tor, а до обычных напрямую. Ну и бонусом до сети.onion естественно через TOR.

А знать надо минимально-необходимый перечень портов, которые должны быть открыты. Например, порт 80 необходим для работы с HTTP (практически все WEB-браузеры используют этот порт для работы с WWW). 21 порт необходим для работы с FTP-серверами и т.д. Для более полной информации о портах можно обратиться к статье: Порты TCP . Так вот, хорошим правилом будет минимальное количество открытых портов. Тем самым вы уменьшите вероятность нападения извне на вашу сеть. Также, в зависимости от используемого прокси-сервера, можно установить список допущенных пользователей или компьютеров и период доступа.

2. Доступ в Интернет из ЛВС, организованной как домен.

Здесь все немного сложнее. Если ваша ЛВС основана на Windows Server, то наиболее приемлемым будет использование Microsoft ISA Server (Internet Sharing & Acceleration). Во-первых, этот продукт полностью интегрируется с Active Directory. Во-вторых, имеет множество средств мониторинга и аудита. В-третьих, не требует особых знаний при настройке, которая производится при помощи специальной оснастки. Описывать процесс установки и настройки ISA Server в этой статье я не буду, поскольку для этого потребуется целая книга. В любом случае, при необходимости всегда можно найти требуемые мануалы и инструкции. Один из недостатков ISA Server – необходимость установки на каждую рабочую станцию домена, с которой предполагается доступ в Интернет, клиентской части (mspclnt).

3. Как обойти закрытые порты ISA-сервера и как пройти через него браузером Opera?

В достаточно большой (или не очень) корпоративной сети на базе операционных систем семейства Windows, системные администраторы, как правило, применяют в качестве прокси-сервера ISA Server. Это понятно и объяснимо, в силу родственности ISA и Windows Server, а так же прочих, типа Active Directory, свойств. Для обеспечения максимальной безопасности, администратор чаще всего оставляет открытыми минимальное количество портов – 80, 8080, 443, ну, и может быть, еще 21, 25 и 110. Т.е. многие программы, требующие для нормальной работы открытия специфических портов (например, как MIRC, требующий порт 6667 и т.д.), в этих условиях нормально функционировать не могут. Кроме того, хотя ISA Server предусматривает два типа авторизации – NTLM (когда для авторизации пользователя используется Active Directory) и т.н. базовую – когда для доступа необходимо ввести имя пользователя – пароль. Некоторые WEB – браузеры, в отличие от Internet Explorer не используют NTLM авторизацию (например, Opera) и поэтому их использование кажется невозможным. Однако, это не так. Есть способы обойти эти препятствия.

Авторизация

Начнем с обхода NTLM – авторизации. Это необходимо для почти полноценного функционирования браузера Opera (и некоторых других). Почему почти? Потому что, та же Опера имеет интегрированный Чат, для которого, кроме обхода NTLM – авторизации, необходим еще и доступ через специфичный порт, например 6667. В настоящее время одним из оптимальных решений является применение «NTLM Authorization Proxy Server». Это программа, написанная на языке Pyton, и для ее работы необходимо сначала установить интерпретатор Python (бесплатную версию можно скачать с офсайта компании http://www.python.org/) . Сам APS можно взять с http://www.geocities.com/rozmanov/ntlm/ . Pyton ставится без проблем, при настройке ASP необходимо лишь указать путь к папке с установленным Python, и поправить в соответствии с вашими настройками и параметрами файл server.cfg. Пример файла помещен ниже:

# здесь номер порта (по умолчанию 5865) LISTEN_PORT:9000 # If you want APS to authenticate you at WWW servers using NTLM then just leave this # value blank like PARENT_PROXY: and APS will connect to web servers directly. # And NOTE that NTLM cannot pass through another proxy server. PARENT_PROXY: #здесь имя вашего ISA сервера, например OurISA.yoursite.org PARENT_PROXY_PORT:80 #здесь открытый на ISA порт, например 80 или 8080 # Windows Domain DOMAIN: #здесь имя домена, как в примере yoursite.org # What user"s name to use during authorization. It may differ form real current username. USER: #здесь ваш (или не ваш) Логин для входа в домен # Password. Just leave it blank here and server will request it at the start time. PASSWORD: #здесь пароль для входа в домен/ # Experimental option. Set it to 1 to switch on UNICODE and NT response part in the auth action. # In a nut shell, you may want to try setting it to 1 if you are sure that you have to use NTLM # authentication and it just does not work for you. Most of times everything should work without # this option. FULL_NTLM:0 # Highly experimental option. Do not touch. See research.txt for details. NTLM_FLAGS: 06820000 # Set to 1 if you want to grant this authorization service to clients from other computers. # NOTE: all the users from other hosts that will be using you copy of APS for authentication # will be using your credentials in NTLM auth at the remote host. ALLOW_EXTERNAL_CLIENTS:0 # If you want to allow some other but not all computers to use your proxy for authorization, # just set ALLOW_EXTERNAL_CLIENTS:0 and put friendly IP addresses here. # Use space as a delimiter. # NOTE that special addesses don"t work here (192.168.3.0 for example). FRIENDLY_IPS: # Requested URLs are written to "url.log" file. May be useful. URL_LOG:0 # This section describes what and how the server should change in the clients headers. # Made in order to prevent parent proxy from seeing that you are using wget instead of IE5.5 Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, applica-tion/vnd.ms-excel, application/msword, application/vnd.ms-powerpoint, */* User-Agent: Mozilla/4.0 (compatible; MSIE 5.5; Windows 98) # for windows 2000 emulation ;) # User-Agent: Mozilla/4.0 (compatible; MSIE 5.5; Windows NT5) # You can uncomment these chages in client"s header to mimic IE5+ better, but in this case # you may expirience problems with *.html if your client does not really handle compression. #Accept-Encoding: gzip, deflate #Тип аутентификации. Если не сработает так, как есть, можно поставить 1 и 1. LM_PART:1 NT_PART:1 #Можно перевести NTLM"скую аутентификацию в базовый вид, поставив тут 1. Тогда при начале работы браузер попросит логин и пароль. NTLM_TO_BASIC:1 # Set this to 1 if you want to see debug info in many log files. One per connection. DEBUG:0 # Set this to 1 to get even more debug info. BIN_DEBUG:0 # Set this to 1 to see some strange activity on screen. Actually you won"t want it. SCR_DEBUG:1 # Not actually a debug option but gives you some details on authentication process # into *.auth logs. Also see research.txt. AUTH_DEBUG:0

После настройки запускаете runserver.bat и все. Далее, необходимо настроить подключение в Opera.

На этом скриншоте показаны настройки прокси-серверов для Оперы. Для других браузеров настройки делать по аналогии.

Обход закрытых портов

Теперь перейдем ко второй части – обход закрытых портов. Здесь нам поможет один из т.н. мапперов – HTTPort. Кстати, для нормальной его работы в условиях ISA сервера с NT-авторизацией, необходимо запускать описанный раньше ASP. Качаем эту программулину здесь: http://www.htthost.com/download.boa

Устанавливаем и настраиваем.

Как показано на скриншоте ниже, в первую строку прописываем IP и номер порта (ip ло-кального компьютера, номер порта – согласно настроек в ASP). Ставим галочку «Proxy Requires authentication» и вписываем логин и пароль для входа в домен. User–Agent лучше оставить как есть, а Bypass mode установить в Auto. Нижние поля не заполняем, по крайней мере, пока у вас нет адреса удаленного хоста для HTTPort.

Все очень просто. Для настройки других клиентов надо только правильно прописать имя удаленного хоста и номера портов.

Теперь запускаем всю цепочку. Сначала ASP, потом HTTPort, и в итоге, при почти полностью закрытой ISA, получаем массу удовольствия от работы в любимом браузере и приятного общения в IRC и ICQ.

Следует заметить, что применение HTTPort не ограничивается только вышеописанным примером. Если ISA сервер настроен на «базовую» аутентификацию, то применение ASP становится излишним. А при помощи HTTPort, через единственный открытый на ISA сервере порт, можно настроиться практически на любой WEB-сервис, в том числе подключиться к игровым серверам или использовать WEBMoney. (Эти сервисы, как правило, используют специфичные порты для доступа и через 80 порт до них никак не достучаться). Кроме того, сам производитель HTTPort не гарантирует стопроцентного успеха при использовании этого продукта, однако, в большинстве случаев, особых проблем не возникает. Важно лишь правильно настроить маппинг портов. Впрочем, в последнем окне программы есть несколько ссылок, в том числе и на FAQ по использованию HTTPort.

Если в компании, где вы работаете, руководство тщательно отслеживает всю вашу активность в интернете, то вы непременно задаетесь вопросом, как обойти прокси? Конечно не все сайты заблокированы, но тем не менее такая ситуация вызывает некоторые неудобства. Чтобы этого избежать, можно использовать методы, описанные ниже, и обойти ограничение.

Обходим прокси сервер

Раздумывая над тем как обойти прокси на работе можно воспользоваться кэшем Google. Данный метод будет пригоден тем, кто любит почитать блоги и различные развлекательные сайты, поскольку благодаря ему можно просматривать страницу. Чтобы им воспользоваться, следует открыть поисковик google.com, ввести в строку поиска адрес необходимого сайта и после того как поиск будет завершен его нужно найти в списке обнаруженных. Затем следует нажать на ссылку "Сохраненная копия" и перед вами откроется вкладка с копией интересующего вас сайта.

Также обойти прокси сервер можно использовав сервисы анонимайзеров. Причем с их помощью вполне можно осуществлять полноценную активность в сети и не бояться за сохранность истории, так как все посещаемые вами адреса страниц шифруются. Подобные сервисы можно найти, используя поисковик. После входа на сайт, следует воспользоваться картой ресурса или формой поиска, чтобы найти строку для ввода интересующего вас адреса сайта. Также следует знать, что большинство анонимайзеров, которые эффективно работают с развлекательными сайтами и социальными сетями могут быть платными. По такой же схеме работают сервисы сжатия данных. Но для их использования, потребуется установить определенное ПО, или же работать через форму, которую можно найти на сайте.

Кроме этого обойти прокси поможет Opera mini, которую нужно скачать и установить на ПК. Эта программа примечательна тем, что она отличается от рядового браузера способом загрузки страниц. После того как вы отправите свой запрос он сначала идет на сайт opera.com, далее перенаправляется на необходимый вам сайт. Потом информация с сайта опять отправляется на opera.com, а затем отправляется на ваш компьютер. В результате чего можно просматривать любые сайты, без каких-либо ограничений. Чтобы ускорить загрузку страниц, следует отключить загрузку приложений и картинок. Также следует учесть, что Opera mini была создана для мобильных телефонов, вследствие этого, перед тем как его запустить нужно будет скачать и установить эмулятор java. Теперь вы знаете как обойти прокси сервер и ничто не помешает вам читать любимый блог или сайт.